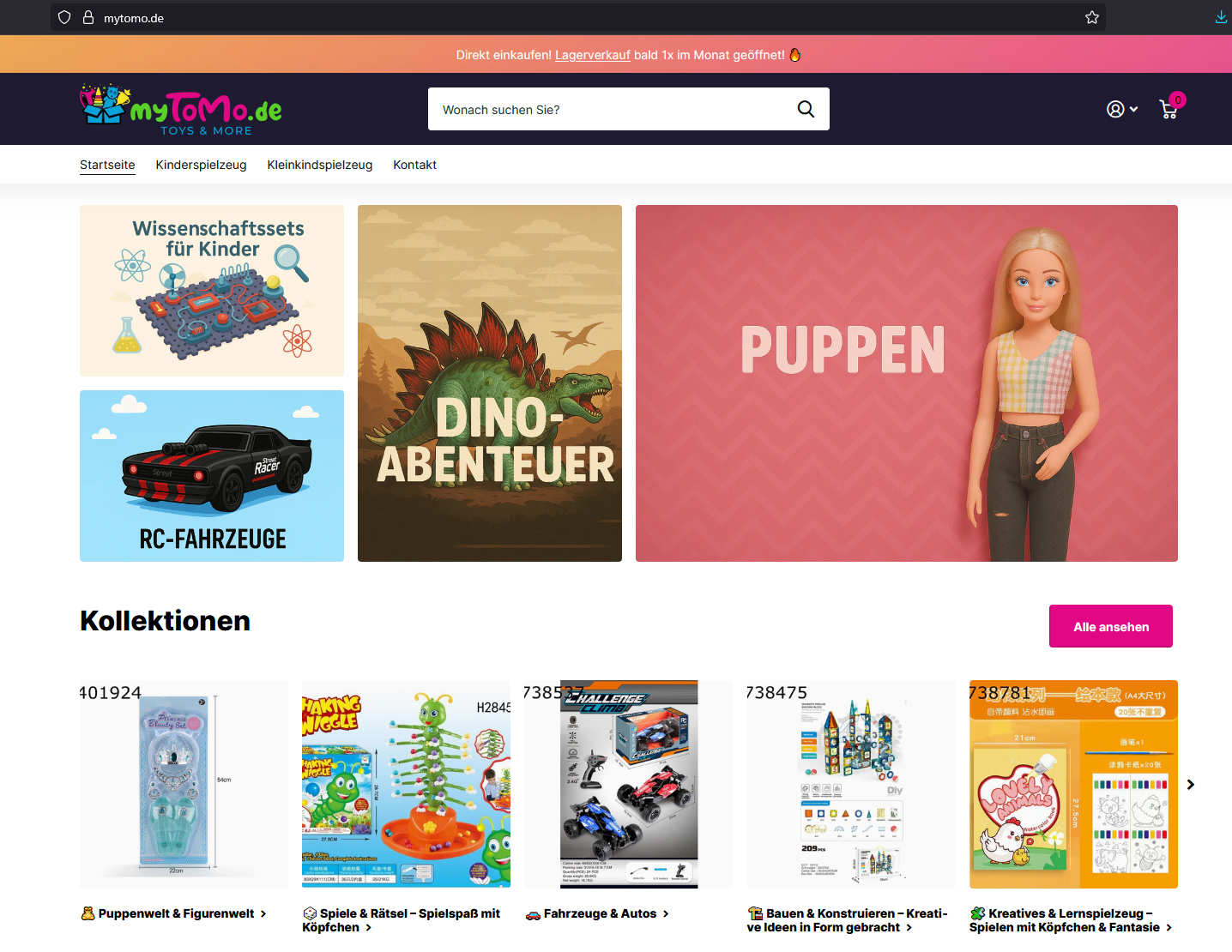

Für mytomo.de haben wir einen skalierbaren Online-Shop umgesetzt und die wichtigsten Geschäftsprozesse automatisiert: Produktpflege, Zahlungs-/Versandprozesse, Rechnungen, Newsletter & CRM-Sync. Das Ergebnis ist ein schneller, wartungsarmer Shop mit klaren Workflows, DSGVO-sauberem Tracking und planbaren Betriebskosten.

Ziele des Projekts

- Stabile Verkaufsplattform mit sehr guter Performance (Core Web Vitals)

- Einfacher Content-& Produktworkflow für das Team (ohne Entwicklerpflicht)

- Automatisierung von Bestellungen, Versandlabels, Rechnungen, E-Mails und CRM

- DSGVO & Compliance (Consent, Double-Opt-In, rechtssichere Dokumente)

- Monitoring & Betrieb als Managed-Service

Architektur (vereinfacht)

- Shop-System: modernes, App-basiertes Shopsystem mit Sections/Blocks für flexible Inhalte (Startseite, Kategorieseiten, PDP).

- Theme & Performance: minimaler App-Footprint, Lazy Loading, kritisches CSS, Bild-Optimierung (WebP/AVIF), Schema.org (Product, Breadcrumb, Organization).

- Datenflüsse (n8n): zentrale Automations-Drehscheibe für Shop-Events (Bestellung, Fulfillment, Lager, Newsletter, Rechnungen).

- Payments/Shipping: mehrere Zahlungsarten (z. B. Stripe/Klarna/PayPal) und Versanddienstleister (Label-Erstellung via API).

- Tracking/Consent: Consent-Banner, Serverseitiges/hochsparsames Tracking (nur nach Einwilligung), UTM-Übernahme.

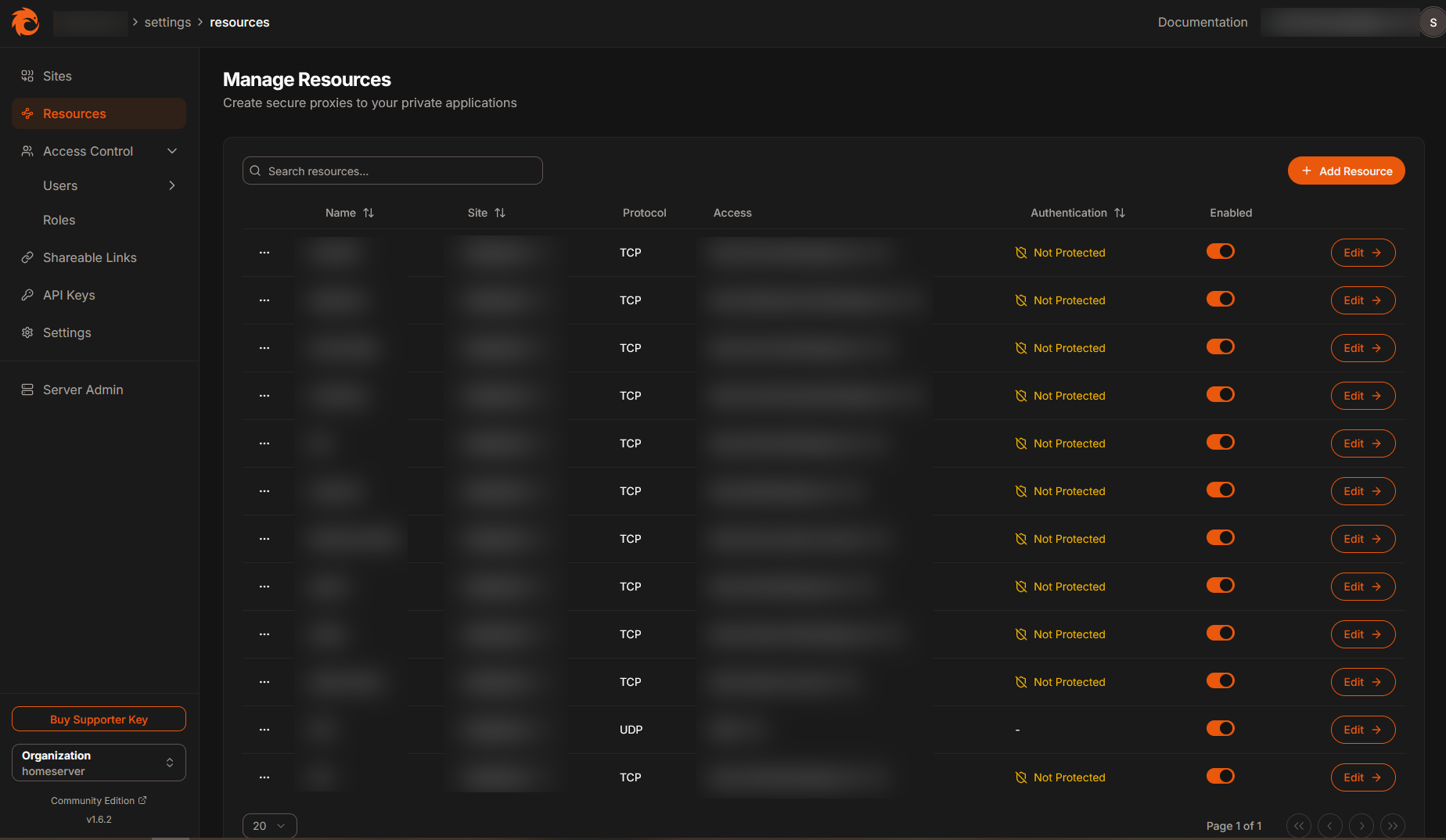

- Betrieb: Uptime-Monitoring, Backups/Exports, Domain/DNS, E-Mail-Zustellbarkeit (SPF/DKIM/DMARC), Update-Fenster.

Automatisierungen (n8n) – Kernflüsse

- Order → Fulfillment

- Bestellung triggert Pick-Liste, Versandlabel-Erzeugung (DHL/DPD/… via API), Tracking-Mail, Status-Sync.

- Rechnungen & Belege

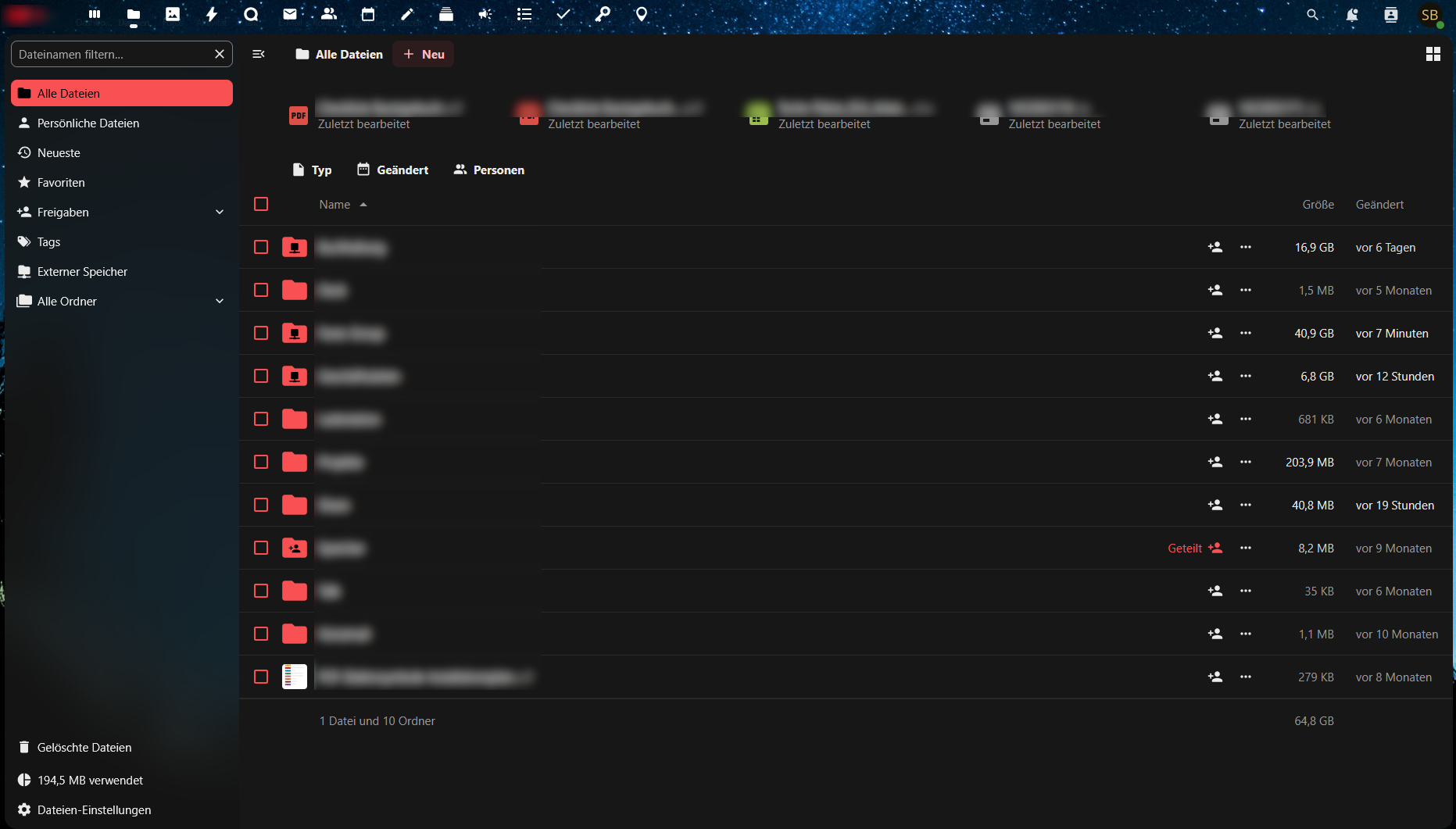

- Automatische PDF-Rechnung (rechtssicher, fortlaufende Nummer), Ablage (z. B. Nextcloud) + E-Mail an Kunden.

- Lager/Bestand

- Low-Stock-Alerts an Slack/Teams; optionale Nachbestell-Workflows.

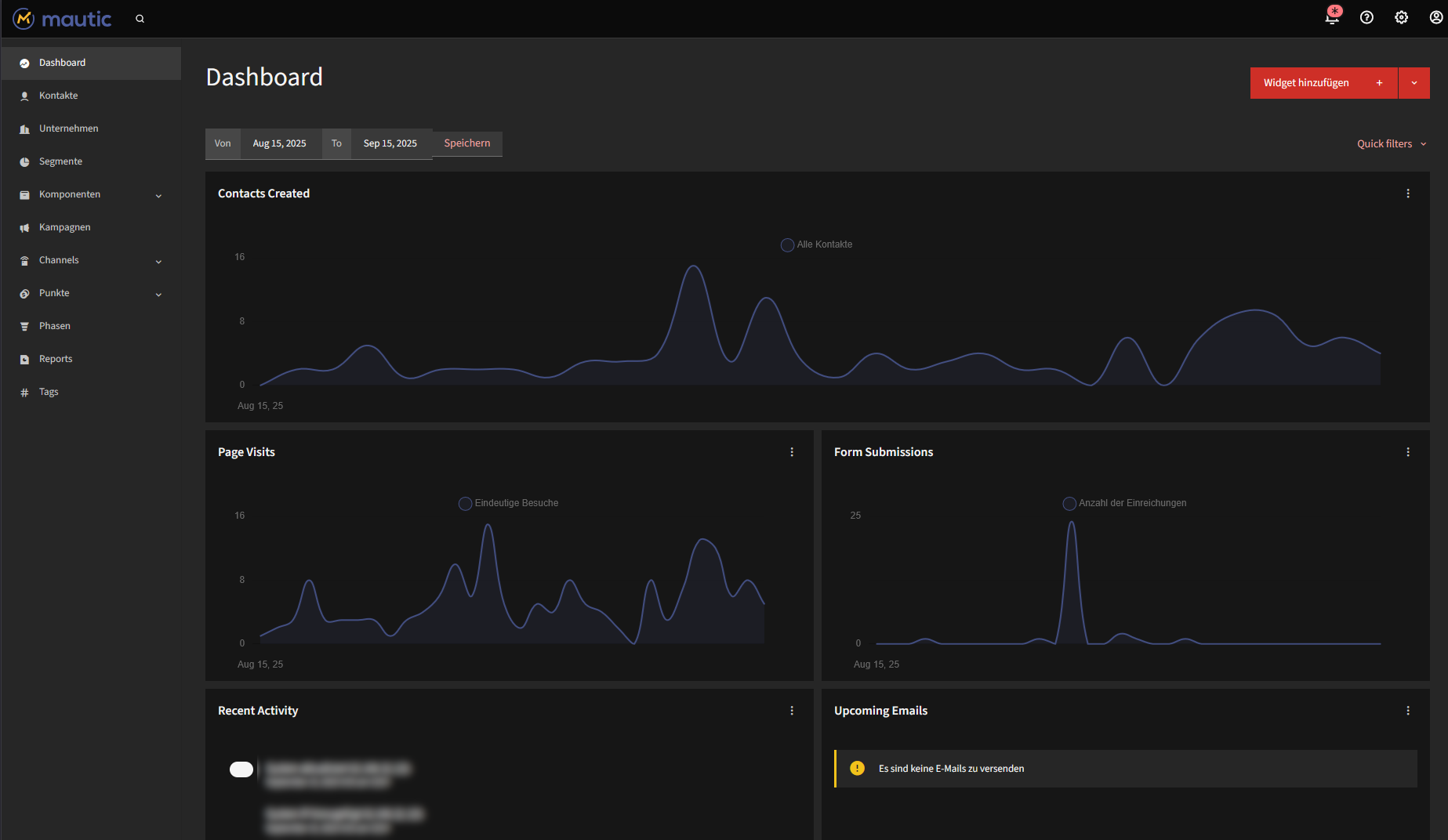

- Marketing/CRM

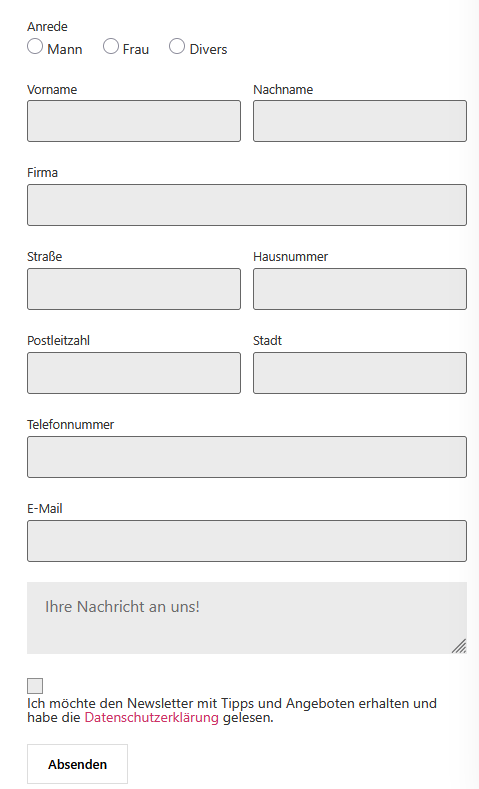

- Kontaktformular & Newsletter-Opt-In (Double-Opt-In) → Mautic/CRM.

- Kaufereignisse schreiben Tags/Segmente (z. B. Produktkategorie → Cross-Sell-Serie).

- Kundendienst

- Rücksendeanfrage erzeugt RMA-Ticket (Helpdesk) inkl. Etikett & Status-Updates.

Funktionsumfang für das Shop-Team

- Produktpflege: Varianten, Medien, SEO-Felder, strukturierte Daten – alles im Admin ohne Code.

- Merchandising: Sammlungen/Kategorien, Filter (Größe/Farbe/Preis), Search-Suggest.

- Content: Blog, Landingpages, Sections (Hero, USP-Leisten, FAQ, Trust-Badges, UGC).

- Kasse/Checkout: Gastkauf, Adresse-Autovervollständigung, mehrere Zahlarten, Gutscheinlogik.

- Rechtliches: Rechtstexte (Impressum/Datenschutz/Widerruf), Duplikate in Checkout & Footer, Cookie-Consent.

- Internationalisierung (optional): mehrsprachige Oberflächen & Preise, Steuern/OSS.

- Analytics/SEO: Core Web Vitals-Optimierung, Product-Feed für Google Merchant/Bing, 404-Monitoring & Redirects.

Datenschutz & Compliance

- Consent-Management (Opt-In vor jeglichem Marketing-Tracking), Do-Not-Track respektiert.

- Double-Opt-In für Newsletter, DOI-Nachweise/Logs.

- DSGVO-konforme Speicherung: minimal erforderliche Daten, Auftragsverarbeitungsverträge mit Dienstleistern.

- E-Mail-Zustellbarkeit: SPF, DKIM, DMARC korrekt gesetzt (eigene Versand-Subdomain empfohlen).

Betrieb & Betreuung (Managed)

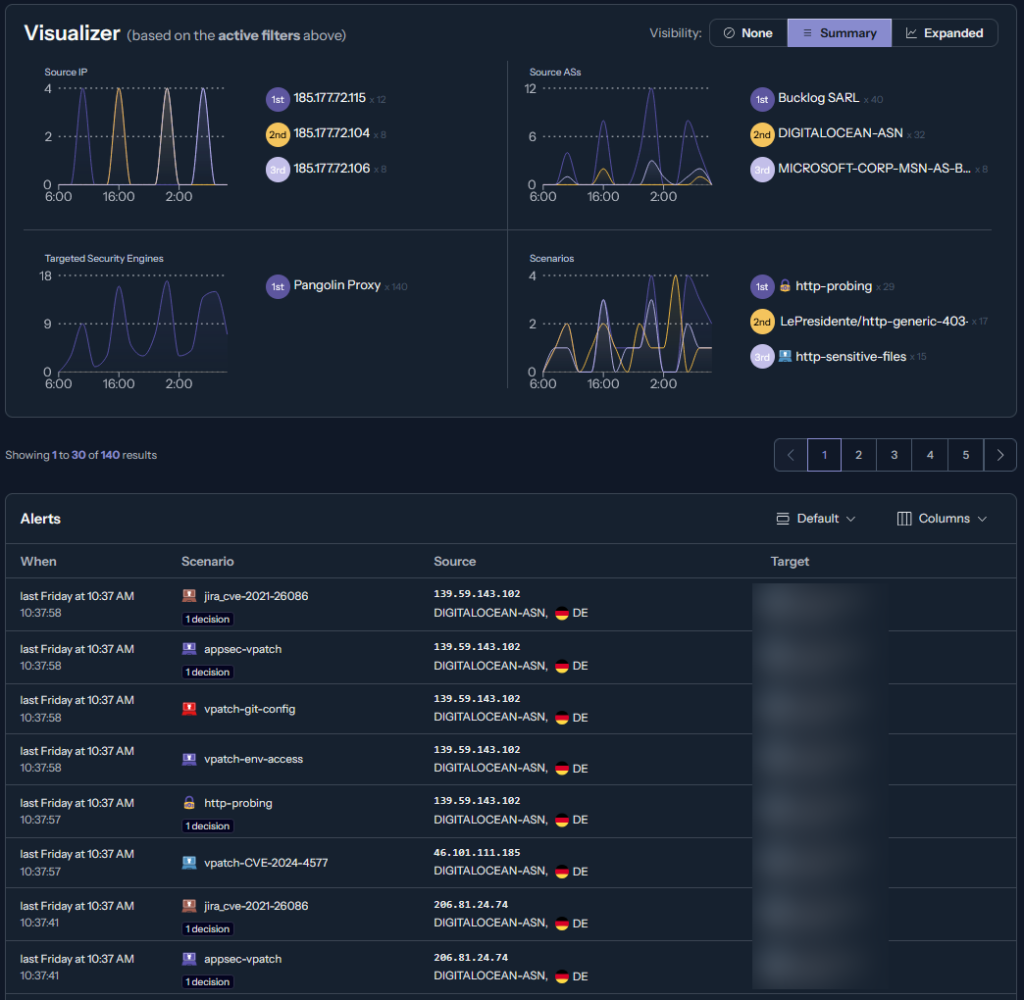

- Monitoring (Verfügbarkeit, Antwortzeiten, Fehler), Alarmierung bei Störungen.

- Backups & Exports (Daten, Medien, Bestellungen), wiederkehrende Restore-Tests.

- Security & Updates: App-/Theme-Updates nach Staging-Check, Change-Log.

- Support: SLA-basierte Reaktionszeiten, monatliches Kontingent für Anpassungen/AB-Tests.

- Roadmap-Sparring: neue Features (Bundles, Abo-Produkte, B2B-Preislisten, Loyalty).

Konkrete Vorteile für mytomo.de

- Schneller Shop ⇒ bessere Conversion & SEO (kürzere Ladezeiten, saubere Struktur).

- Weniger Handarbeit dank End-to-End-Automationen (Label, Rechnung, CRM, E-Mails).

- Rechtssicher & transparent (DOI, Consent, DPAs) – weniger Risiko.

- Planbare Kosten im Betrieb – klarer Supportkanal, keine Tool-Wildwuchs.

- Skalierbar: neue Produkte/Sprachen/Channels ohne Architekturwechsel.

Auszug typischer KPIs (Framework zur Messung)

- PageSpeed/Core Web Vitals (LCP/FID/CLS)

- Checkout-Abbruchrate & Conversion-Rate nach Zahlart/Versandart

- Warenkorbabbruch-Reaktivierung (E-Mail/Ads)

- Wiederkaufrate nach Segment/Kampagne

- Support-Zeit pro Bestellung (nach Automationen)

Fazit

Mit mytomo.de haben wir einen performanten, wartbaren Shop geliefert, der die Kernprozesse automatisiert und rechtssicher abbildet – von der Bestellung über Versand & Belege bis zur CRM/Newsletter-Anbindung. Das Team kann Inhalte selbst pflegen, während Betrieb, Sicherheit und Weiterentwicklung managed laufen.