Kurzfassung: Beim Kunden haben wir Mautic eingeführt, um Leads strukturiert zu erfassen, automatisiert zu qualifizieren und an Vertrieb/Support zu übergeben. Kernbestandteile:

- Kontaktformular (Website) mit Double-Opt-In

- Segmente, Kampagnen & Lead-Scoring

- CRM/Backlog-Übergabe (z. B. Airtable/CRM via n8n)

- E-Mail-Versand mit SPF/DKIM/DMARC & Bounce-Handling

- DSGVO & Consent-Management

- Betrieb/Monitoring/Backups als Managed-Service

Ausgangslage & Ziele

- Viele Website-Anfragen landeten als unstrukturierte Mails.

- Newsletter-Anmeldungen ohne saubere Opt-In-Dokumentation.

- Keine einheitliche Sicht auf Kampagnen-Performance und Lead-Qualität.

Ziel: Ein offenes, kosteneffizientes System, das Leads sauber erfasst, rechtskonform pflegt, den Vertrieb automatisiert informiert und aussagekräftige Reports liefert.

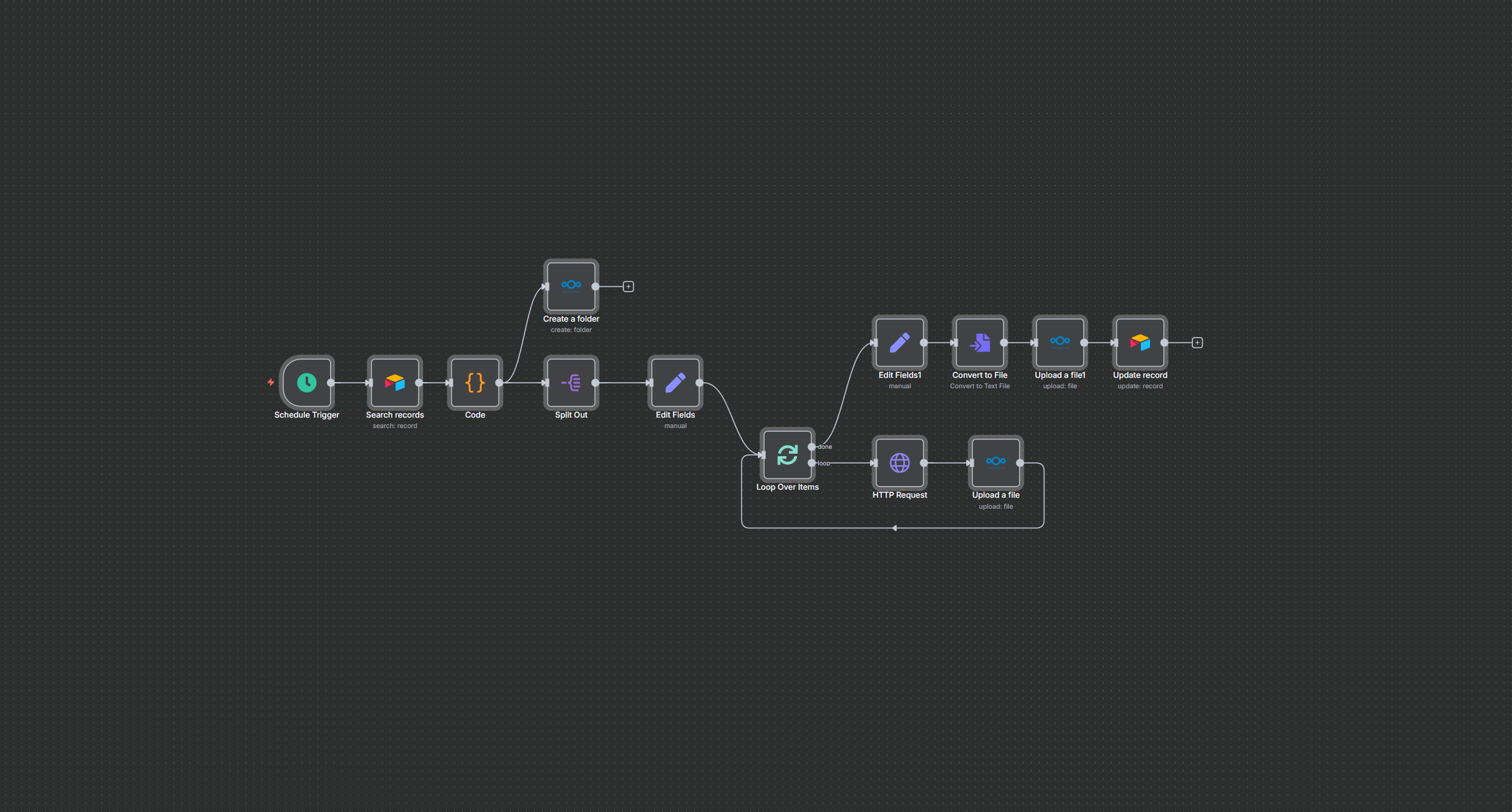

Architektur (vereinfacht)

- Mautic in Docker/VM, EU-Hosting, hinter gehärtetem Reverse Proxy (TLS, Security-Header, Rate-Limits).

- E-Mail-Infrastruktur: SMTP/Provider mit SPF/DKIM/DMARC, Bounce/Complaint-Rückläufer werden in Mautic verarbeitet.

- Automations-Jobs (Cron/Queue):

mautic:segments:update(z. B. alle 10 min)mautic:campaigns:update(alle 10 min)mautic:campaigns:trigger(alle 5–10 min)mautic:emails:send(alle 5–10 min)

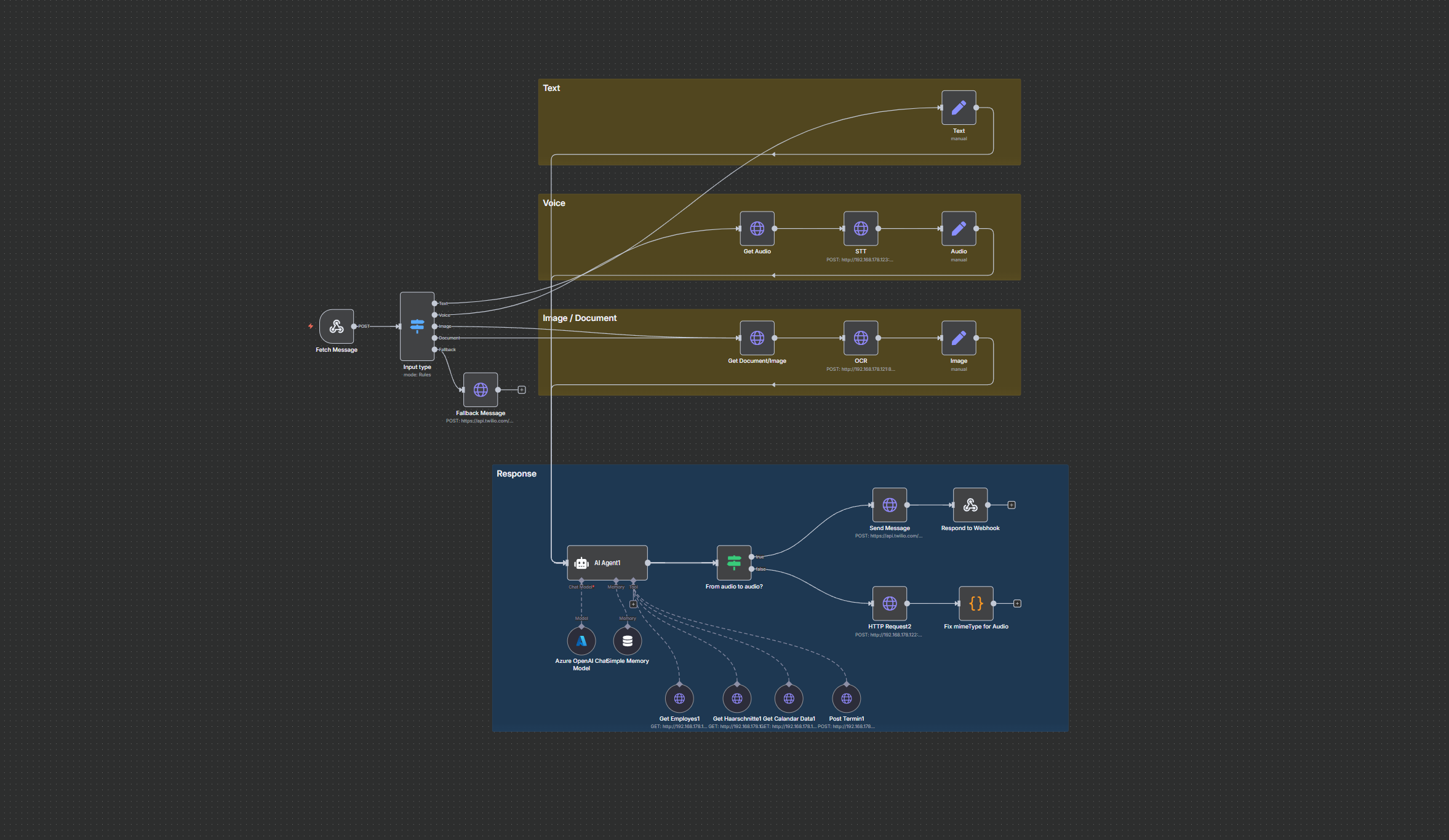

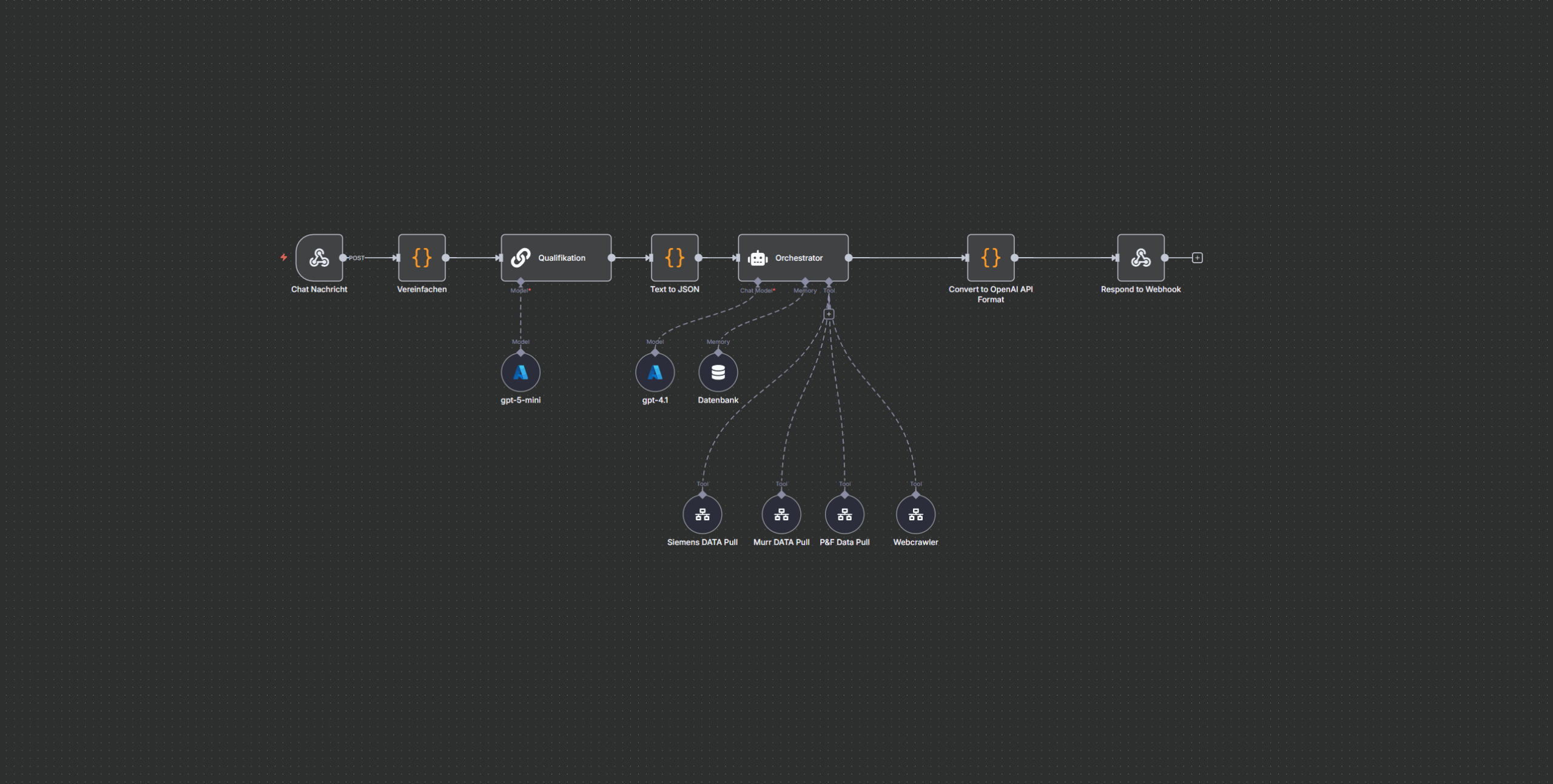

- n8n-Anbindung: Webhooks/REST für CRM-Sync, Alerts (Slack/Teams), Lead-Routen.

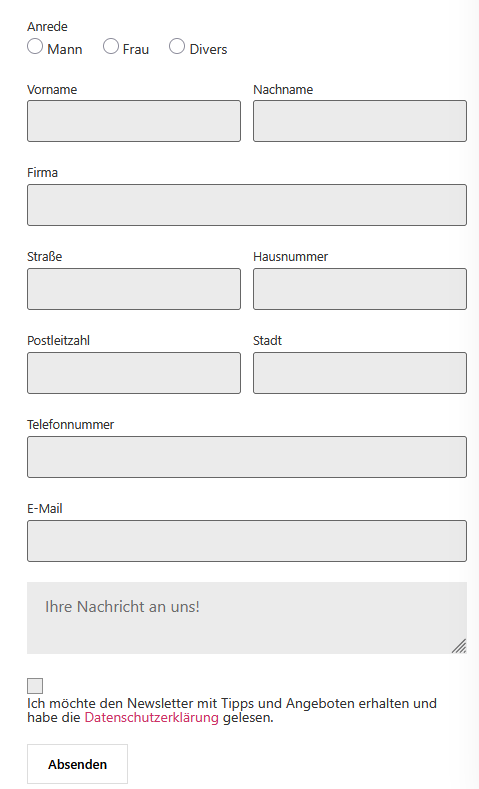

Kontaktformular (Website → Mautic)

Formularfelder: Vorname, Nachname, Firma, E-Mail, Telefon (optional), Nachricht, Newsletter-Opt-In (Checkbox), UTM-Parameter (hidden), Quelle/Seite (hidden).

Schutz: Honeypot-Feld, Zeit-Schwelle („Time to submit“), optional hCaptcha/Turnstile.

Ablauf:

- Nutzer sendet Formular → Mautic Form Submit.

- Double-Opt-In: Bestätigungs-Mail mit DOI-Link; nur bestätigte Kontakte kommen in Segment „Newsletter“ (Tag

doi_confirmed). - Lead-Erstellung & Routing: Kontakt erhält Tag

contact_form; n8n pusht die Anfrage inklusive Normalisierung (Anrede/Opt-In) in Airtable/CRM und weist Status „Todo“ zu. - Benachrichtigung: Slack/Teams/SMS an das zuständige Team mit Kontext (Quelle, Kampagne, Nachricht).

Segmente, Kampagnen & Scoring

- Segmente: „Kontaktformular“, „Newsletter (DOI)“, „Bestandskunden“, „Interesse: Produkt A/B“, „Deutsch/Englisch“.

- Kampagnen (Beispiele):

- Welcome-Serie (3-teilig): Bestätigung → Nutzen/Case → Termin-CTA.

- Content-Pflege: Bei Download einer Checkliste → Follow-up nach 3/10 Tagen.

- Re-Engagement: inaktive Abonnenten nach 90 Tagen mit Präferenz-Abfrage.

- Lead-Scoring (Startwerte individuell):

- +5 Seitenaufruf „Preise/Leistungen“

- +10 Formular „Kontakt“/„Projektanfrage“

- +15 Download Whitepaper/Use-Case

- −10 Unsubscribe/Bounce

Schwellen: z. B. MQL ≥ 20, SQL ≥ 40 → Alert an Vertrieb & Kalender-Link.

E-Mail-Versand & Zustellbarkeit

- SPF/DKIM/DMARC eingerichtet; Separate Subdomain für Marketing-Mails empfohlen.

- Bounce-Handling (Hard/Soft), Unsubscribe pro Kampagne & global.

- Vorlagen: responsiv (MJML/Builder), einheitliche Absender & Signatur, Preheader, Dark-Mode-Checks.

- A/B-Tests auf Betreff/CTA; Send-Time-Distribution zur Laststeuerung.

Tracking, Consent & DSGVO

- Mautic-Tracking nur nach Einwilligung (Consent-Banner).

- Anreicherungen (UTM/Referer) ausschließlich im Rahmen der Einwilligung.

- Rechte & Löschkonzepte: Rollenbasiert (Marketing/Vertrieb/Admin); Right to Erasure & Export pro Kontakt; Aufbewahrungsfristen definiert.

- Protokollierung: DOI-Zeitstempel, Quelle, IP (optional begrenzt), Kampagnen-Historie.

CRM/Backlog-Übergabe (n8n)

- Mapping & Bereinigung: Anrede-Normalisierung, Opt-In „Ja/Nein“, Pflichtfelder.

- Airtable/CRM: Anlage in „Leads“ mit Status „Todo“, optional Duplikat-Check (E-Mail/Telefon).

- Folge-Automation: Ticket in Helpdesk, Deal in Pipeline, interne Checkliste.

- Reporting: UTM-Performance, DOI-Quoten, Form-Completion, MQL→SQL-Conversion.

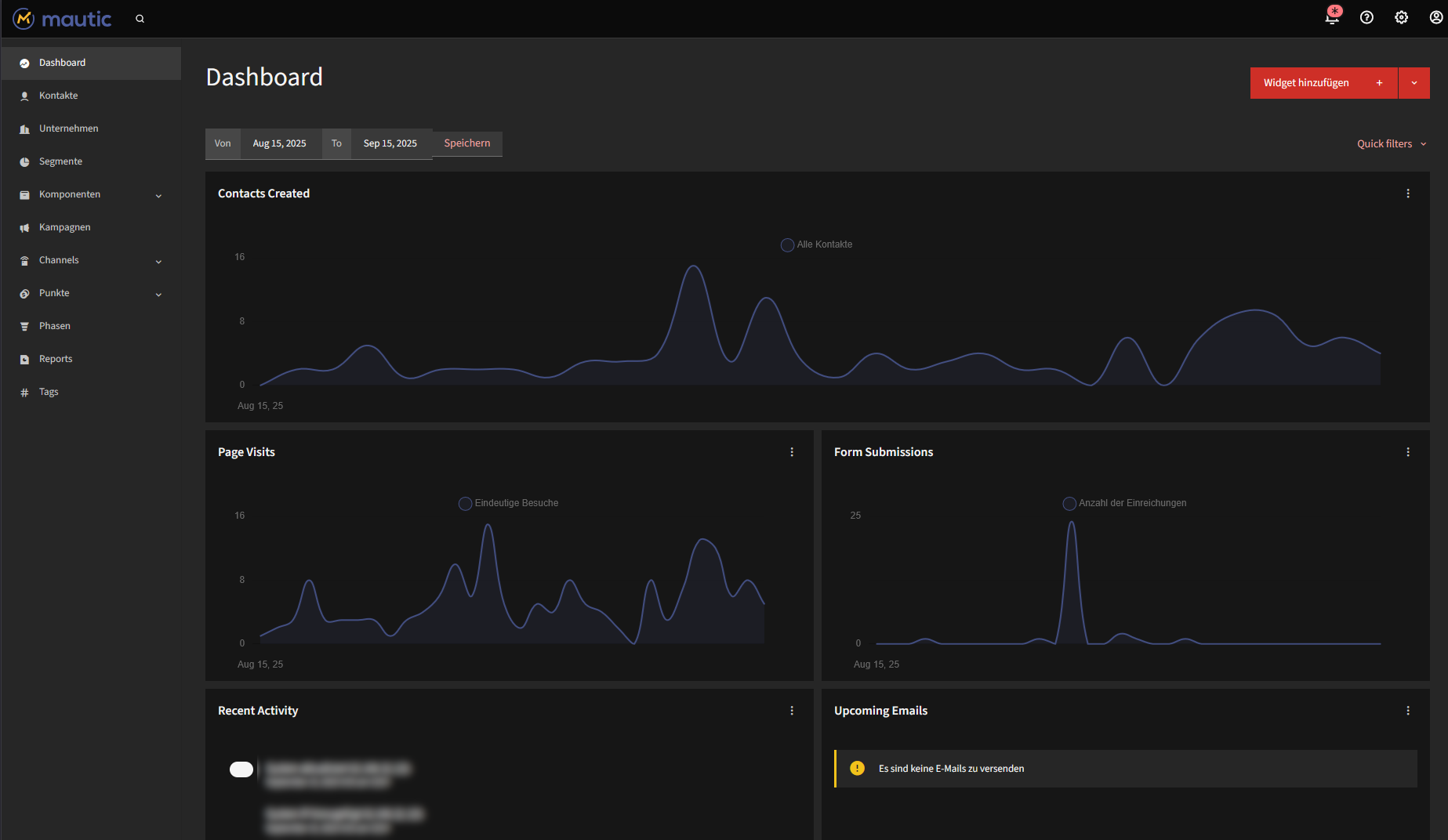

Reports & Dashboards

- Kampagnen-KPIs: Open/Click/Conversion, Unsubscribe/Bounce-Rate.

- Funnel: Formular → DOI bestätigt → MQL → SQL → Termin → Abschluss (extern importiert).

- Segment-Wachstum & Re-Engagement-Erfolg.

- Umsatz-Attribution (leichtgewichtig): Deals/Bestellungen via n8n in Mautic oder externes BI.

Betrieb (Managed)

- Monitoring (System, Queue, Cron), Backups (Dateien + DB) inkl. Restore-Tests.

- Updates: Kern, Plugins, Sicherheitsfixes; Staging → Produktion.

- Dokumentation & Schulung: kurze Loom-Guides für Kampagnen, Segmente, Formulare.

- SLA & Support: definierte Reaktionszeiten, kleines Kontingent für laufende Anpassungen.

Ergebnis für den Kunden

- Saubere, nachweisbare Opt-Ins und automatisierter Lead-Eingang statt Mail-Chaos.

- Schnelle Reaktionszeiten: Alerts bei „Hot Leads“, automatische Termin-CTAs.

- Messbare Kampagnen mit klaren Segmenten und Scoring – Fokus auf Kontakte mit Kaufabsicht.

- Kosteneffizient & offen: Open-Source, kein Vendor-Lock-in, EU-Hosting möglich.

- Weniger Handarbeit, mehr Transparenz zwischen Marketing und Vertrieb.